O termo privacy by design ou “privacidade desde a concepção” foi criado na década de 1990, com o objetivo de ser aplicado à engenharia do processo de construção de softwares, com aplicação de segurança. E, na Era da Informação, tem sido incorporado nas leis de privacidade.

Segundo a Autoridade Espanhola de Proteção de Dados (AEPD) em seu Guia sobre o assunto esse método “envolve um foco voltado para a gestão de riscos e responsabilidade estabelecendo estratégias que incorporem a proteção da privacidade ao longo do ciclo de vida de um objeto (seja ele um sistema, um hardware ou software produto, serviço ou processo). Por ciclo de vida de um objeto entendemos todos os estágios por onde passa, desde o desenvolvimento do seu conceito até a sua retirada, passando pela fases de desenvolvimento, produção, operação, manutenção e retirada. Além disso, implica ter em conta não só a aplicação de medidas de proteção da privacidade nas fases iniciais do projeto, mas também considerar todos os processos e práticas que processam dados associados, alcançando assim uma verdadeira governança de gestão de dados pessoais pelas organizações.”

O privacy by design é regido por sete princípios, que serão mais abordados nos itens posteriores:

- Ser proativo e não reativo: prevenir e antecipar eventos que envolvam falhas na privacidade antes que eles ocorram e precisem ser corrigidos.

- Privacidade como configuração padrão (privacy by default): tornar os dados pessoais automaticamente protegidos, sem que seja necessário que o titular inclua aplicações adicionais.

- Privacidade incorporada ao design: a privacidade já deve estar na base do sistema e não ser adicionada como uma opção.

- Funcionalidade total: a proteção à privacidade não deve ser um impedimento para o bom funcionamento do sistema. É preciso satisfazer tanto os objetivos da empresa, como também a segurança do titular.

- Segurança de ponta a ponta: os dados pessoais devem estar seguros em todo o seu ciclo de vida, desde a coleta até a exclusão definitiva.

- Visibilidade e transparência: o titular do dado pessoal deve ter acesso e conhecimento da finalidade do tratamento de suas informações. Esse princípio também visa possibilitar o compliance e a realização de auditorias para verificar se os tratamentos de dados pessoais estão ocorrendo da maneira declarada pela empresa.

- Respeito à privacidade do titular: priorizar os direitos dos titulares e indivíduos.

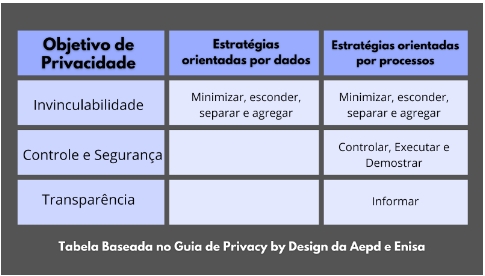

Ainda, a Autoridade Espanhola de Proteção de Dados inclui alguns objetivos a serem observados conjuntamente aos princípios citados (para fins de informação, a lista em que a European Union Agency for Network and Information Security (ENISA) traz de objetivos é mais extensa).

- “Invinculabilidade: procura processar os dados de tal forma que os dados pessoais dentro de um domínio não podem ser vinculados aos dados pessoais em um domínio diferente, ou que estabelecer tal vínculo envolva um esforço desproporcional. Este objetivo de privacidade minimiza o risco de uso não autorizado de dados pessoais e a criação de perfis interligando dados de diferentes conjuntos, estabelecendo garantias quanto aos princípios de limitação de finalidade, dados minimização e limitação de armazenamento.” Aqui, como operadora é importante que a empresa mantenha os dados de seus clientes em ambientes separados, evitando a confusão de bancos.

- “Transparência: busca esclarecer o processamento de dados de forma que a coleta, processamento e uso de informações podem ser compreendidos e reproduzidos por todos as partes envolvidas e a qualquer momento durante o processamento. Este objetivo de privacidade se esforça para delinear o contexto de processamento e tornar as informações sobre o objetivos e as condições legais, técnicas e organizacionais aplicáveis a eles disponíveis antes, durante e após o processamento de dados para todas as partes envolvidas, tanto para o responsável pelo tratamento e para o titular cujos dados são tratados, minimizando assim os riscos aos princípios de lealdade e transparência.” Sobre esse objetivo já discutimos anteriormente o que pode ser feito.

- “Intervenibilidade: garante que seja possível para as partes envolvidas em processamento de dados, e especialmente os titulares cujos dados são processados, intervirem no processamento sempre que necessário para aplicar medidas corretivas ao processamento da informação. Este objetivo está intimamente ligado à definição e implementação de procedimentos para o exercício dos direitos de proteção de dados, apresentar reclamações ou revogar o consentimento dado pelos titulares dos dados, bem como os mecanismos para garantir a avaliação do controlador de dados sobre o cumprimento”.

1. Engenharia de Privacidade

A engenharia de privacidade tem o objetivo de implementar nos processos de desenvolvimento os objetivos e princípios da privacidade, especialmente do Privacy by Design, o objetivo é alcançar um nível satisfatório de privacidade integrada da sua empresa de uma maneira orientada por análises de riscos.

Para isso, podem ser utilizadas estratégias de privacidade que em um nível inferior se manifestam em Padrões de Design em Privacidade. De acordo com o Guia da AEPD, "a associação entre padrões e estratégias não é um a um, ou seja, o mesmo padrão pode implementar e responder a várias estratégias de privacidade, fornecendo soluções a diferentes problemas que aparecem ao longo das atividades de processamento de dados.” A seguir vamos explicar melhor o que podem ser estratégias e padrões de privacidade e como aplicá-los na sua empresa pode levar ao cumprimento de Privacy by Design.

2. Tecnologias de Melhoramento da Privacidade (PETs)

Privacy-Enhancing Technologies (PETs), são uma ferramenta bastante discutida quando o assunto é Privacidade por Padrão, já que pode implementar padrões de privacidade em uma determinada tecnologia concreta. A definição adotada pela Comissão Europeia é a seguinte: “é um sistema de medidas de ITC que protege a privacidade informacional, eliminando ou minimizando dados pessoais, evitando assim o processamento desnecessário ou indesejado de dados pessoais, sem perda da funcionalidade do sistema de informação.”

3. Estratégias de Privacidade

3.1. Design Padrão: segundo o livro Pattern-Oriented Software Architecture “fornece um esquema para refinar os subsistemas ou componentes de um sistema de software, ou as relações entre eles. Ele descreve uma estrutura comumente recorrente de componentes de comunicação que resolve um problema geral de design dentro de um contexto particular.”

3.2. Estratégia de Design é fundamental para conseguir atingir um determinado objetivo de privacidade, em um nível de arquitetura dos sistemas, uma vez que prefere tipos de esquemas de estruturas em detrimento de outros. Segundo a ENISA “As estratégias de design não impõem necessariamente uma estrutura específica ao sistema, embora certamente limitem as possíveis realizações estruturais do mesmo. Portanto, também são aplicáveis durante a fase de desenvolvimento do conceito e análise do ciclo de desenvolvimento”.

As estratégias de Design podem ser orientadas por dados ou por processos, conforme tabela a seguir:

3.2.1. Orientado por dados

Minimização: Para atingir essa estratégia podem selecionar os dados que realmente precisam como uma abordagem conservadora e excluir ou anonimizar o restante.

Ocultação (Esconder): Essa estratégia tem relação direta com a confidencialidade, se trata de esconder os dados pessoais da vista facilitada.

Separação: Por meio da Separação, a empresa pode minimizar ou evitar os riscos relacionados à utilização comum de dados pessoais do mesmo titular, que estão registrados em atividades de tratamento diferentes (utilizando bases legais não comuns), em processos combinados, como criação de perfis de clientes. Segundo a ENISA: “Ao separar o tratamento ou armazenamento de várias fontes de dados pessoais que pertencem à mesma pessoa, perfis completos de uma pessoa não podem ser feitos. Além disso, a separação é um bom método para atingir a limitação de finalidade.”

Agregar: Por meio desta estratégia de privacidade os detalhamento dos dados tratados são reduzidos o quanto for possível usando três táticas, segundo a AEPD: a) Resumir que se trata da geração de valores dos atributos usando intervalos de valores ou intervalos, em vez de um valor de campo concreto. b) Agrupar informações de um grupo de registros em categorias em vez de usando as informações detalhadas sobre cada um dos assuntos que pertencem ao grupo, usando valores médios ou gerais. c) Usar valores aproximados ou modificar os dados reais usando algum tipo de ruído aleatório em vez de empregar o valor exato dos dados pessoais. Para cada processamento de dados, é necessário estudar como o nível de detalhamento dos dados inseridos dados afetam o resultado, e qual é o grau de precisão necessário para o processamento. Especialmente, o período de tempo após a coleta dos dados pode afetar sua relevância, razão pela qual é útil revisar periodicamente as informações armazenadas e aplicar essas estratégias.

Tecnicamente, a ENISA traz alguns padrões de design que atendem essa estratégia: “aggregation over time, dynamic location granularity, k-anonymity, differential privacy”.

3.2.2. Orientado por Processos

Controlar: Essa estratégia é referente a garantir que o titular tenha controle sobre seus dados pessoais.

Executar (Reinforce): As medidas tomadas devem ser documentadas e transformadas em políticas, que servirão até mesmo para decisões automatizadas. Essas políticas devem ser aplicadas de forma eficaz, com treinamentos, testes e fiscalização.

Demonstrar: Muito ligado com a Estratégia citada anteriormente, a empresa precisa conseguir demonstrar que está aplicando de forma eficaz as medidas escolhidas para sua plataforma. Essa demonstração pode ser feita através de relatórios de auditorias internas, por exemplo, ou testes realizados pela equipe responsável.

Informar: Essa estratégia já foi exemplificada no item que discutimos sobre a Transparência. A empresa precisa possuir Políticas de Privacidade adequadas, a AEPD sugere “informar os titulares dos dados do tratamento quando os dados não forem derivados diretamente deles, no momento em que foram obtidos e dentro de um máximo de um mês, ou se forem usados para comunicação com eles, nas primeiras mensagens”.

4. Conclusão

Nesse sentido, uma análise Privacy by Design é complexa e interdisciplinar sendo imprescindível um time especializado para reconhecer os problemas e riscos de sua plataforma e sugerir medidas e soluções de adequação levando em consideração as melhores práticas do marcados em consideração a uma cultura de privacidade.

Por Laís Arduini